8.2.2. Криміналістична характеристика злочинів у сфері високих технологій

Портрет комп’ютерного злочинця. Відомо, що особу злочинця досліджують різні науки. Кримінологічні дослідження обмежуються здебільшого тими особливостями людини, які необхідні для використання з метою кримінальної профілактики, попередження злочинів.

Що стосується криміналістики, то вона вивчає насамперед “професійні” звички злочинців, які виявляються в основному в певних способах і прийомах вчинення злочинів, сліди на місці вчинення злочинів, характерний “почерк” злочинця. Виявлення на місці вчинення злочину речових доказів проливає світло на відомості як про певні особисті соціально-психологічні ознаки злочинця, так і про його злочинний досвід, професію, соціальні знання, стать, вік, особливості взаємодії з потерпілим.

Криміналістично значущі дані про особу злочинця ґрунтуються на двох специфічних групах інформації. Перша група включає дані про особу невідомого злочинця як за залишеними ним слідами на місці події, в пам’яті свідків, так і за іншими джерелами з метою встановлення напрямів і прийомів його розшуку і затримання. Така інформація дає уявлення про загальні ознаки певної групи осіб, серед яких може бути і злочинець. Отримані відомості слід порівнювати з наявними криміналістичними даними про особу, яка вчиняє злочини певного виду. Друга група об’єднує інформацію, отриману при вивченні особи затриманого підозрюваного чи обвинуваченого з метою вичерпної криміналістичної оцінки особи — суб’єкта злочину. З цією метою збирають відомості не тільки про ціннісні орієнтації, особливості антисуспільних поглядів, а й про те, яка інформація про особу суб’єкта злочину, його зв’язки, особливості поведінки до, під час і після вчинення злочину може допомогти слідчому чи оперативному працівникові встановити зі злочинцем необхідний психологічний контакт, отримати правдиві свідчення, а також вибрати найдієвіші способи профілактичного впливу на нього.

Вважається, що ця інформація, з урахуванням відомостей про злочинців, які відображаються в інших елементах криміналістичної характеристики, може бути покладена в основу типізації злочинців. Формування банку типових моделей різних категорій злочинців, вивчення загальних (спільних) рис цих людей дає змогу оптимізувати процес виявлення кола осіб, серед яких вірогідно шукати злочинця.

Характеризуючи особу комп’ютерного злочинця, необхідно назвати основну ознаку, а саме: в електронну злочинність втягнуто широке коло осіб — від висококваліфікованих фахівців до дилетантів. Правопорушники мають різний соціальний статус і різний рівень освіти (навчання та виховання).

З метою глибшого вивчення цієї проблеми необхідно чітко знати, хто ж вони — комп’ютерні злочинці. Вітчизняні та зарубіжні дослідження дають змогу намалювати портрет типового комп’ютерного злодія, тобто відповідний профіль цього соціального типу.

Загальні характерні риси комп’ютерного злочинця. Такий злочинець знайомиться з комп’ютером у дитинстві, обожнює його, для нього комп’ютерна система — це таємниця, яку необхідно дослідити та ефективно використовувати. Вже у школі, особливо у вищих навчальних закладах студенти вивчають основи комп’ютерної науки. Тому в більшості випадків злочинці здобувають знання у коледжі або в університеті. Самостійне вивчення ЕОМ також може бути фундаментом майбутньої злочинної діяльності.

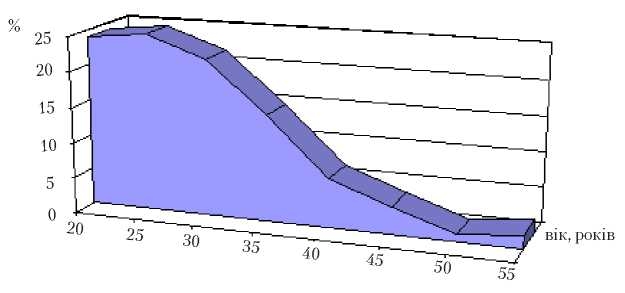

Аналіз вітчизняної і зарубіжної практики та вивчення літературних джерел свідчать, що вік комп’ютерних правопорушників коливається в досить широких межах (в середньому 15-45 років). За матеріалами досліджень, вік 33 % злочинців на момент вчинення злочину не перевищував 20 років, 13 % були старші 40 років і 54 % були у віці від 20 до 40 років. Отже, хакери — це не завжди хлопчики, як вважали раніше. Для прикладу наведемо віковий розподіл злочинців, які були заарештовані в США за комп’ютерні злочини наприкінці XX ст. (рис. 3).

Рис. 3. Віковий розподіл злочинців, заарештованих у США за комп’ютерні злочини

Близько 83 % осіб цієї категорії — чоловіки, але слід зауважити, що частка жінок швидко зростає з огляду на професійну орієнтацію окремих спеціальностей і посад, які займають переважно жінки (секретар, бухгалтер, економіст, менеджер, касир, контролер, діловод тощо). При цьому розмір збитків від злочинів, які вчинюють чоловіки, у чотири рази перевищує розмір збитків від злочинів, що вчинюють жінки. За даними соціологів США, приблизно третину комп’ютерних злочинців становлять жінки.

Більшість комп’ютерних злочинців у віці від 14 до 21 року навчаються у коледжі або інституті. Про це свідчить той факт, що найбільше вірусів виникає у період літніх або зимових канікул. Такі студенти добре встигають з одних дисциплін, але можуть відставати з інших. Значна частина програмістів, наприклад, погано пише документацію або має слабкі мовні навички.

Комп’ютерні злочинці мають коефіцієнт інтелекту (IQ) вищий від середнього, оскільки для написання компактної програми необхідний високий рівень інтелекту. Цікаво, що 77 % злочинців, які вчинили комп’ютерний злочин, мали середній рівень інтелектуального розвитку, 21 % — вищий від середнього і лише 2 % — нижчий від середнього. При цьому 20 % злочинців мали середню освіту, 20 % — середню спеціальну і 40 % — вищу.

Діапазон рівня спеціальної освіти правопорушників також достатньо широкий — від користувача з мінімальними знаннями до висококваліфікованих фахівців своєї справи. Крім того, 52 % злочинців мали спеціальну підготовку в галузі автоматизованої обробки інформації, 97 % — були службовцями державних установ і організацій, які використовували комп’ютерні системи і інформаційні технології в своїх виробничих процесах, а 30 % з них мали безпосередній стосунок до експлуатації засобів комп’ютерної техніки.

Основними характеристиками особи комп’ютерного злочинця є активна життєва позиція, оригінальність (нестандартність) мислення і поведінки, обережність, уважність. Такі особи зосереджують увагу на розумінні, передбаченні й управлінні процесами. До того ж вони вирізняються уважністю і пильністю, їхні дії витончені, хитрі, супроводжуються неабияким маскуванням.

З точки зору психофізіологічних характеристик, це, як правило, яскрава мисляча і творча особа, професіонал у своїй справі, здатний піти на технічний виклик, бажаний працівник. Водночас це людина, яка боїться втратити свій авторитет або соціальний статус у рамках соціальної групи, або ж вона побоюється глузувань. Її поведінка рідко відхиляється від загальноприйнятих у суспільстві соціальних норм. Крім того, практика свідчить, що комп’ютерні злочинці у своїй більшості не мають кримінального минулого.

Значна частина комп’ютерних злочинів здійснюється індивідуально. Але останнім часом спостерігається тенденція до співучасті в групових посяганнях. Кримінальна практика свідчить, що 38 % злочинців діяли без співучасників, тоді як 62 % вчиняли злочини в складі організованих злочинних груп і співтовариств.

Дехто з правопорушників цієї категорії технічно оснащений досить слабко, інші ж мають дорогі, престижні, наукомісткі й потужні комп’ютерні системи. Прогрес у технології супроводжується освоєнням нових методів вчинення злочинів. Комп’ютери і засоби телекомунікації дають зручну можливість для здійснення злочинних намірів з віддалених пунктів.

Велика кількість комп’ютерних злочинців (понад 25 %) — посадові керівники всіх рангів. Це зумовлено тим, що керівник, як правило, є спеціалістом високого класу, що володіє достатніми професійними знаннями, має доступ до широкого кола інформації, може давати відповідні вказівки та розпорядження і безпосередньо не відповідає за роботу комп’ютерної техніки.

Розглянуті положення у своїй сукупності визначають поняття “комп’ютерний злочинець”. Тому з криміналістичної точки зору (за В. Вєховим), характеристику його особи слід вважати поняттям комплексним у широкому розумінні цього слова, хоча з певним поділом на самостійні групи за окремими специфічними ознаками.

Здійснені дослідження дають змогу визначити три основні групи людей, які схильні до вчинення комп’ютерних злочинів.

Дехто вважає, що до першої групи комп’ютерних злочинців слід включити осіб, які характеризуються стійким поєднанням професіоналізму в галузі комп’ютерної техніки та програмування з елементами своєрідного фанатизму і винахідливості. На думку інших, ці суб’єкти сприймають засоби комп’ютерної техніки як своєрідний виклик їхнім творчим і професійним знанням, умінням і навичкам. Саме це у соціально-психологічному плані є стимулюючим фактором для вчинення різних дій, більшість з яких має виражений злочинний характер. За оперативними даними МВС, ФБР, ФСБ та інших спецслужб, хакерів широко використовують організовані злочинні групи для проникнення в зарубіжні та вітчизняні комп’ютерні системи.

Під впливом зазначеного чинника особи цієї групи розробляють і вишукують різні методи несанкціонованого проникнення в комп’ютерні мережі, постійно працюють над тим, як обійти системи захисту, що стають дедалі досконалішими. Це, в свою чергу, призводить до збільшення алгоритму злочинних дій, що об’єктивно сприяє вдосконаленню і нарощуванню банку даних про способи вчинення комп’ютерних злочинів. Потрібно зазначити, що характерною особливістю злочинців цієї групи є відсутність у них чітко виражених протиправних намірів. Практика свідчить, що всі дії вони вчиняють з метою реалізації своїх інтелектуальних і професійних здібностей.

Таку ситуацію умовно можна порівняти з тією, що виникає при різноманітних іграх, які стимулюють розумову активність гравців, зокрема у шахи, карти тощо. Однак у нашому випадку в ролі одного гравця виступає гіпотетичний злочинець, а в ролі іншого — узагальнений образ комп’ютерної системи й інтелект розробників засобів захисту від несанкціонованого доступу. Детально такі ситуації досліджуються в теорії ігор, математичній науці, коли науковці вивчають моделі поведінки двох протилежних сторін. При цьому основне завдання полягає в тому, щоб розрізнити протилежні сторони як антагоністичні і неантагоністичні, а також ситуації, де по один бік перебуває людина, а по інший — природа або комп’ютерна система. Що стосується взаємодії людини та ЕОМ, то вона реалізується за повним заданим ігровим алгоритмом з метою навчання, тренування, імітації обстановки або з ігровими цілями.

Фахівці вважають, що особливий інтерес у криміналістичному аспекті вивчення особи злочинця становлять професіонали у галузі засобів комп’ютерної техніки. Узагальнені емпіричні дані, отримані В. Вєховим, дають змогу визначити соціально-психологічну характеристику цього кола осіб. Представники цієї спеціальності, як правило, досить фахово підготовлені, майстри своєї справи, мають достатні розумові здібності. При цьому вони не позбавлені своєрідного “спортивного” азарту і фанатизму. Тому нові заходи щодо безпеки комп’ютерних систем і мереж вони сприймають у психофізіологічному плані як своєрідний виклик особистості, намагаються будь-що знайти ефективний підхід, розробити оптимальні методи втручання в банки даних і в такий спосіб довести свою неперевершеність. Ця зухвалість, “спортивний” інтерес, азарт і призводять зазвичай до вчинення злочину. Певний час окремі суб’єкти цієї категорії не тільки набувають необхідний досвід, а й знаходять особисту зацікавленість у цьому виді діяльності. Безкорислива гра поступово переходить у нову якість, оскільки цікавіше поєднувати своє захоплення та професійне зростання з реальною матеріальною винагородою. В Україні це пов’язано ще і з тим, що досвідченим фахівцям скрутно вижити у складних кризових матеріальних умовах сьогодення. Таким чином, комп’ютерну злочинність “підштовхують” реальні соціально-економічні фактори. Наміри вдатися до злочинних дій можуть висловлюватися як у відкритій формі (при спілкуванні зі знайомими, рідними, співробітниками), так і в прихованій (думки, роздуми, переживання без будь-яких зовнішніх проявів). Отже, вище розглянуто основні етапи процесу появи, розвитку і переродження любителя-програміста у досвідченого, професійно орієнтованого комп’ютерного злочинця.

В. Вєхов виокремлює певні особливості, що характеризують особу комп’ютерних злочинців цієї категорії:

• відсутність чітко продуманого плану підготовки до вчинення злочину;

• оригінальність способу вчинення злочину;

• використання як знарядь злочину побутових технічних засобів і предметів;

• невжиття заходів до приховування злочину;

• вчинення пустотливих дій на місці події.

До другої групи комп’ютерних злочинців слід віднести осіб, які страждають на новий вид психічних захворювань — інформаційні хвороби, комп’ютерні фобії. Цей вид захворювань спричиняють систематичні порушення інформаційного режиму людини, інформаційне перевантаження, інформаційний голод, збої темпоритму, інформаційний шум тощо. Дослідженням таких професійних хвороб займається порівняно нова і молода галузь медицини — інформаційна медицина.

За даними спеціальної комісії Всесвітньої організації охорони здоров’я (ВООЗ), яка узагальнила всі наявні в її розпорядженні матеріали про вплив комп’ютерних терміналів на здоров’я користувачів, негативні наслідки для здоров’я людини у разі частої і тривалої праці за персональним комп’ютером є об’єктивною реальністю.

Таким чином, можна стверджувати, що комп’ютерні злочини вчиняють особи, які страждають на зазначений вид психічних захворювань, а тому при розслідуванні таких фактів слід обов’язково призначати судово-психіатричну експертизу. Це дасть змогу встановити, чи вчинила особа злочин у стані афекту, чи з причини психічного захворювання тощо.

На основі всебічного аналізу емпіричних даних дослідники дійшли висновку, що комп’ютерні злочини, які вчиняються злочинцями цієї групи, переважно пов’язані зі злочинними діями, спрямованими на фізичне знищення або пошкодження засобів комп’ютерної техніки без наявності злочинного умислу, з частковою або повною втратою контролю над своїми діями.

До третьої і найнебезпечнішої групи належать професійні комп’ютерні злочинці з яскраво вираженою корисливою метою, так звані профі. На відміну від першої групи — “любителів” і другої специфічної групи — “хворих”, злочинці з третьої групи характеризуються систематичним багаторазовим вчиненням комп’ютерних злочинів з обов’язковим виконанням дій, спрямованих на приховування злочину. Вони володіють стійкими злочинними навичками і знаннями. Дослідження показують, що злочинці цієї групи, як правило, є членами добре організованих, мобільних і технічно оснащених висококласним обладнанням і спеціальною технікою (нерідко оперативно-технічного характеру) злочинних груп і співтовариств. Осіб, які входять до їх складу, загалом можна охарактеризувати як висококваліфікованих фахівців з вищою юридичною, економічною (фінансовою) і технічною освітою. Саме ця група злочинців і становить основну загрозу для людей, суспільства і держави взагалі, є реальним кадровим ядром комп’ютерної злочинності як у якісному, так і в кількісному плані. Слідча практика показує, що на частку цих злочинців припадає максимальна кількість особливо небезпечних посягань, наприклад, близько 79 % розкрадань коштів у великих і надвеликих розмірах і різного роду посадових злочинів, які вчинюються з використанням засобів комп’ютерної техніки.

Як зазначається у зарубіжній пресі, нерідко професійні програмісти з країн колишнього Радянського Союзу після еміграції на Захід не можуть знайти роботи і приймають запрошення злочинних угруповань. Цих злочинців майже неможливо спіймати, оскільки “операція” ретельно планується і триває всього кілька хвилин. Приміщення, звідки виконує свою роботу хакер, наймають на вигадане ім’я.

Отже, для представників третьої групи характерні такі ознаки:

• є фахівцями найвищого класу (High Tech Anarchists);

• мають сучасне технічне та програмне забезпечення;

• добре організовані;

• мають чітко налагоджений порядок обміну інформацією;

• добре законспіровані;

• мають високий рівень взаємодії та кооперації.

Класифікація комп’ютерних злочинців. У науковій літературі можна зустріти різні класифікації комп’ютерних злочинців.

Соціологічні дослідження, проведені, зокрема, в Австралії, Канаді, США, Німеччині, допомогли розподілити комп’ютерних злочинців за віком на три категорії:

• 11-15 років — переважно займаються злочинами з використанням телефонних мереж, кредитних карток та автоматів по видачі готівки;

• 17-25 років — займаються комп’ютерним хакерством;

• 30-45 років — використовують комп’ютери в корисливих цілях і для шпигунства.

Як видно, з віком ускладнюється рівень технічних завдань, а мотивація стає більш раціональною.

Стосовно жертви всіх комп’ютерних порушників можна умовно поділити на чотири великі групи:

• сторонні особи, які не мають і ніколи не мали жодних стосунків з фірмою-жертвою (або потерпілою особою);

• сторонні особи, які володіють певною інформацією про фірму-жертву (потерпілого), у тому числі звільнені працівники;

• співробітники, які займають у фірмі посади, що не пов’язані з обчислювальною технікою;

• співробітники, які користуються ЕОМ і зловживають своїм службовим становищем.

Цікавий випадок стався на нафтопереробному підприємстві у м. Річмонд штату Віргінія (США), де захист населення забезпечувався за допомогою комп’ютерної системи Community Alert Network (CAN), яка мала сповіщати людей, що перебувають поблизу підприємства, про можливу загрозу. Коли із нью-йоркського відділення CAN було звільнено працівника, який вважав це несправедливим, то він вніс певні зміни до програмного забезпечення так, що система не спрацьовувала під час користування. Пізніше на нафтопереробному підприємстві сталася аварія, і адміністрація намагалася скористатися системою оповіщення, однак їй це не вдалося.

До кола комп’ютерних злочинців, згідно з наявними даними, досить часто потрапляють комерційні директори, управляючі, начальники змін, відділів і служб, бухгалтери, фінансисти, табельники, контролери, нормувальники, оператори автозаправних станцій, програмісти, інженери, банківські службовці, адвокати, менеджери, юристи, працівники служб безпеки тощо. Так, статистика комп’ютерних злочинів у США за останніх 30 років свідчить, що більшість (70 %) злочинців — це працівники компаній, які мають доступ до ЕОМ. Ця особа, як правило:

• працює в компанії не менше чотирьох років;

• першою приходить на роботу і останньою залишає її;

• не користується або рідко користується відпустками;

• робить усе можливе для завоювання довіри адміністрації, інформує про помилки і вчинки інших працівників;

• добре знайома з роботою систем захисту інформації і має ключі від основних службових приміщень.

За даними зарубіжних кримінологів можна визначати процентне співвідношення окремих груп комп’ютерних злочинців. Усіх їх можна умовно поділити (за В. Вєховим) на дві основні групи, виходячи з класифікаційної ознаки категорії доступу до засобів комп’ютерної техніки:

• внутрішні користувачі;

• зовнішні користувачі, де користувач — суб’єкт, який звертається до інформаційної системи або посередника, аби отримати необхідну йому для користування інформацію.

Також фахівці поділяють користувачів на дві основні групи (види): зареєстровані (санкціоновані, законні) і незареєстровані (несанкціоновані, незаконні). Більшість представників служб безпеки вважає, що основна небезпека в плані вчинення комп’ютерного злочину виходить саме від внутрішніх користувачів (тобто своїх), які скоюють 94 % злочинів, тоді як зовнішні користувачі — лише 6 %, при цьому 70 % — це клієнти, користувачі комп’ютерної системи, а 24 % — обслуговуючий персонал.

На основі функціональної категорії доступу до засобів комп’ютерної техніки внутрішніх злочинців умовно поділяють на три основні групи:

• особи, які вчинили комп’ютерні злочини з використанням програмних засобів. Це оператори ЕОМ, касири, бухгалтери, фінансисти, табельники, оператори периферійних засобів, оператори-програмісти (системні та прикладні), інженери-системники та інженери-програмісти тощо;

• особи, які вчинили комп’ютерні злочини з використанням апаратних засобів комп’ютерної техніки. До цієї групи належать оператори засобів зв’язку і телекомунікацій, інженери з термінального обладнання, фахівці з комп’ютерного аудиту, інженери з електронного обладнання, інженери-зв’язківці;

• особи, які вчинили комп’ютерні злочини на базі непрямого доступу до засобів комп’ютерної техніки. Як правило, такі злочини вчиняють ті, хто займається організаційно-управлінськими питаннями керування комп’ютерною системою або мережею, керування операторами, керування базами даних, керівництвом процесом розробки програмного забезпечення. Це можуть бути головні (старші) інженери, програмісти, зв’язківці, керівники і начальники різних служб та відділів (зокрема інформаційно-аналітичного), співробітники служб безпеки, менеджери тощо.

Що ж до злочинців з числа зовнішніх користувачів, то ними, як свідчить практика, найчастіше бувають особи, які добре володіють інформацією стосовно діяльності потерпілої сторони. Їх коло досить широке. Це така велика кількість різних осіб, яку практично неможливо об’єктивно систематизувати чи класифікувати. Серед них може бути будь-хто, навіть випадкові особи, зокрема представники організацій, які займаються сервісним обслуговуванням, ремонтом, конструюванням і розробкою технічних та програмних засобів комп’ютерної техніки, представники різних контролюючих і владних органів, клієнти і просто хакери.

За метою та сферою злочинної діяльності комп’ютерних злочинців можна розподілити на окремі підгрупи.

Хакери (hacker) отримують задоволення від вторгнення та вивчення великих ЕОМ за допомогою телефонних ліній і комп’ютерних мереж. Це комп’ютерні хулігани, електронні корсари, які без дозволу проникають у чужі інформаційні мережі для забави. Значною мірою їх приваблює подолання труднощів. Що складніша система, то привабливіша вона для хакера. Вони чудові знавці інформаційної техніки. За допомогою телефону і домашніх комп’ютерів вони підключаються до мереж, які пов’язані з державними і банківськими установами, науково-дослідними та університетськими центрами, військовими об’єктами. Хакери, як правило, не завдають шкоди системі та даним, отримуючи задоволення лише від відчуття своєї влади над комп’ютерною системою.

Наприклад, американський хакер Р. Чешир, якого запросили до Мюнхена на нараду експертів з охорони даних у комп’ютерах, на очах у фахівців забезпечив собі доступ спочатку в німецьку, потім в американську інформаційні мережі, а звідти проник в один із найважливіших стратегічних комп’ютерів США.

Крекери (cracker) — різновид хакерів. Це серйозніші за хакерів порушники, здатні завдати будь-якої шкоди системі. Вони викрадають інформацію, викачуючи за допомогою комп’ютера цілі інформаційні банки, змінюють і псують файли. З технічного боку, це набагато складніше від того, що роблять хакери. За кілька годин, не докладаючи особливих зусиль, будь-який технік середньої руки може пограбувати банк даних французького комісаріату з атомної енергії та отримати таємні відомості, наприклад, проект створення лазера чи програму будівництва ядерного реактора.

Фріки (phone + break = phreak) спеціалізуються на використанні телефонних систем з метою уникнення оплати за телекомунікаційні послуги, а також отримують задоволення від подолання труднощів технічного плану. У своїй діяльності фріки використовують спеціальне обладнання, яке генерує спеціальні тони виклику для телефонних мереж. Ці комп’ютерні злочинці орієнтуються переважно на отримання кодів доступу, крадіжки телефонних карток і номерів доступу з метою віднести плату за телефонні розмови на рахунок іншого абонента. Досить часто прослуховують телефонні розмови.

Колекціонери (codes kids) збирають і використовують програми, які перехоплюють різні паролі, а також коди телефонного виклику та номери приватних телефонних компаній, які мають вихід до загальної мережі. Як правило, молодші за віком, ніж хакери та фріки. Обмінюються програмним забезпеченням, паролями, номерами, але не торгують ними.

Кібершахраї (cybercrooks) — злочинці, які спеціалізуються на розрахунках. Використовують комп’ютери для крадіжки грошей, отримання номерів кредитних карток та іншої цінної інформації. Одержану інформацію потім продають іншим особам, досить часто контактують з організованими злочинцями. Коди можуть продаватися, як і інші види інформації, неодноразово. Популярним товаром є кредитна інформація, інформаційні бази правоохоронних органів та інших державних установ.

Торгаші, або пірати (wares dudes), спеціалізуються на збиранні та торгівлі піратським програмним забезпеченням. На сьогодні це дуже численна група злочинців.

Особливу групу комп’ютерних злочинців становлять хакери, тому розглянемо їх докладніше. Сам факт появи комп’ютерної злочинності у суспільстві більшість дослідників пов’язує з діяльністю так званих хакерів — користувачів обчислювальних систем і мереж ЕОМ, які займаються пошуком незаконних методів отримання несанкціонованого (самовільного) доступу до засобів комп’ютерної техніки і баз даних, а також їх несанкціонованим використанням з корисливою метою.

У спеціальній літературі та засобах масової інформації таких осіб називають по-різному: “комп’ютерні зломщики”, “електронні злодії або шахраї”, “пірати”, “одержимі програмісти”, “електронні бандити”, “злодії з електронними ломиками і відмичками” тощо. Однак термін “хакер” не завжди сприймався як синонім комп’ютерного злочинця. Дослівно “хакер” — це трудівник, найманий працівник. Спочатку так називали програмістів, що були здатні розробляти програми без попередньої підготовки та оперативно вносити виправлення до програм, до яких не було документації. Розглянемо це детальніше в історичному аспекті.

Термін “хакер” вперше почали використовувати на початку 70-х років ХХ ст. у Массачусетському технологічному інституті стосовно молодих програмістів, які проектували апаратні засоби ЕОМ і намагалися сконструювати перші персональні комп’ютери. Коли у Сполучених Штатах Америки з’явилися великі ЕОМ, компанії дозволяли студентам користуватися ними. Як правило, для цього відводили нічні години, і студенти, яких стали звати хакерами, розподіляючись на зміни, залишалися біля машин на всю ніч. Одна зміна мала для праці квант часу, наприклад, з 3-ї до 4-ї години ночі. Закінчивши програмування, хакери залишали розроблені програми у шухлядах біля комп’ютера. Кожен міг заглянути при цьому в записи своїх друзів. Досить часто вони брали чужі нотатки та вносили до них виправлення, намагаючись удосконалити результати програмування. Хакери не псували чужої роботи і не намагалися захистити свої програми від інших хакерів. Усі програми, які вони розробляли, були призначені для спільного користування. Хакери вірили, що комп’ютери — це ключ до повного визволення людини, оскільки роблять знання доступними для всіх людей. Уявлення хакерів про проблеми суспільства та роль у ньому інформаційних технологій знайшли своє відображення у вигляді специфічних маніфестів і звернень. Не можна заперечувати, що певні положення мали, крім технічних та філософських аспектів, і суто соціальне забарвлення. Окремі з маніфестів хакерів й досі можна знайти на дошках електронних оголошень (BBS) у великих комп’ютерних мережах.

Етика справжніх хакерів ґрунтується на таких загальних принципах:

• комп’ютери — це інструмент для народу, вони не повинні бути власністю лише заможних осіб або інших привілейованих верств населення та використовуватися для досягнення їхніх приватних інтересів;

• інформація також належить усім. З огляду на те, що більшість хакерів здобували університетську освіту, а завдання університету — розповсюджувати знання, а не приховувати їх, то хакери, вже не будучи студентами, продовжують дотримуватися цієї точки зору. Тільки невелика кількість хакерів допускає навмисне знешкодження файлів або їх таємну модифікацію;

• програмний код — загальнонародне надбання, гарним кодом мають користуватися усі, поганий код необхідно виправити. Доступ до коду має бути вільним, програми не повинні бути захищені авторським правом і захистом від копіювання. Все програмне забезпечення, безплатне чи комерційне, можна копіювати та розповсюджувати, незважаючи на авторське право чи право власності. Схеми захисту від копіювання повинні бути знищені;

• програмування — це різновид мистецтва, зміст якого та краса полягають у компактному кодуванні, коли програма займає невелику кількість рядків. Основна мета — створити таку програму, яка може робити те, що не може інша, взаємодіяти з іншими програмами, входити до них, маніпулювати файлами так, як раніше вважалося неможливим;

• комп’ютер — це жива істота. Хакер має суспільні та приватні стосунки з комп’ютерами, він доглядає за ними, співчуває їм, як людині. Хакер живе програмуванням, він може працювати усю ніч над цікавим проектом, займаючись програмуванням по 80-100 годин на тиждень.

З розширенням сфери застосування комп’ютерів у суспільстві ентузіазм хакерів зменшився, а ідеї хакерства стали втрачати свою прогресивну спрямованість. Ідеалістичні уявлення студентів увійшли у конфлікт з бурхливим технічним та економічним розвитком суспільства і стали своєрідною формою протесту проти соціальної несправедливості. Цим деякою мірою можна пояснити початок створення хакерами антисоціальних і небезпечних комп’ютерних вірусів, а також ігнорування ними загальноприйнятих правил користування комп’ютерними системами.

17-річний юнак був заарештований у травні 1990 р. у Нью-Йорку, США, та звинувачений у вчиненні фальсифікації з використанням комп’ютера та крадіжці послуг. Юнак використав вільний телефонний номер і кодове слово для проникнення до комп’ютерної системи American SAW. Жодних пошкоджень системи виявлено не було.

Крім випадків суто ірраціональної поведінки, серед мотивів діяльності хакерів можна виокремити такі загальні групи:

• персональна помста;

• самореклама;

• спроба спричинити хаос, який руйнує підвалини суспільства;

• отримання матеріальної вигоди.

Можна вирізнити також типи хакерів:

• “трамвайний контролер” або “мандрівник”. Намагається проникнути у якомога більшу кількість систем, дуже рідко повертається туди, де вже був;

• “той, хто залишає сліди”. Це хакер, який отримує задоволення у тому разі, якщо залишає докази того, що він проник у систему;

• “хакер-користувач”. Намагається користуватися обладнанням, банком даних або програмним забезпеченням, у доступі до яких йому відмовлено;

• “шпигун”. Полює за конфіденційною інформацією;

• “фальсифікатор”. Хакер, який намагається модифікувати окремі елементи даних, зокрема баланс банку, кримінальний запис або екзаменаційну оцінку;

• “вандал”. Намагається завдати шкоди системі та збитків її власнику.

Більшість хакерів мають прізвиська, за якими вони відомі серед інших хакерів. Підбір прізвиська, як правило, пов’язаний з віком та інтересами хакера. Найпоширеніші з них: Скорпіон (Scorpion), Бандит (Bandito), Капітан (Captain), Розбещенець (Corrupt), Король Таран (Taran King), Божевільний Едді (Crazy Eddie), Рейнджер Рік (Ranger Rick), Мисливець за головами (Head Hunter), Червоний ніж (Red Knight), Шпигун (Spy), Оратор (Orator) та багато інших. Більшість із них свідчить про моральні якості їхніх власників, зокрема підкреслюється влада грубої сили. При спілкуванні хакери також широко використовують свій мовний жаргон.

Досить часто хакери утворюють за спільними інтересами або поглядами невеличкі групи, зокрема такі: Військо Люцифера (Legion of Lucifer), Фахівці катастроф (скорочено MoD), Військо Дума (Legion of Doom — за назвою відомого героя комп’ютерних ігор), Комп’ютерний Клуб Хаосу (Chaos Computer Club). Іноді ці групи збираються щороку, а у великих містах такі зустрічі можуть проводитися щомісяця. Але основною формою обміну інформацією залишаються дошки електронних оголошень (BBS), особливо підпільні. Серед найвідоміших підпільних BBS можна назвати такі: Безодня (Abyss), Опік (Acid Phreak), Альтернативний Світ (Alternative Universe), Кубло Наркоманів (DrugHouse), Ейфорія (Euphoria), Зона Хакерів (Hackers Zone), Залізна Завіса (Don Curtain) та інші.

Кількість підпільних BBS важко оцінити та підрахувати. За оцінками зарубіжних фахівців, лише на території США функціонують десятки тисяч підпільних BBS, з яких від 100 до 200 є спеціалізовані BBS для хакерів, а приблизно у 1000 з них є важлива інформація для хакерів (зокрема, про засоби зламу різних систем, програмне забезпечення для перехоплення паролів тощо). В окремих країнах, зокрема Великобританії, Італії та країнах Східної Європи, спостерігається ще більша концентрація підпільних BBS.

Хоча хакери і не майстри слова, але вони мають свої власні як електронні, так і друковані видання, з яких найвідоміші “Phrank”, “Hack-Tic”, “2600”, “40 Hex”.

Визначити масштаби проблем, пов’язаних з діяльністю хакерів, дуже складно. Насамперед це пояснюється невеликою кількістю відомих фактів. Однак, безумовно, комп’ютерні системи залишаються дуже вразливими для хакерів. Пошкодити кабель, вгадати пароль, змінити атрибути файлів, стерти зашифрований файл, замінити числа у бухгалтерській звітності — все це досить просто.

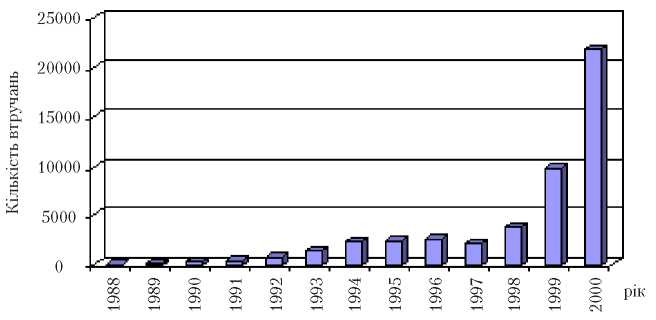

За даними Computer Emergency Response Team (CERT), кількість несанкціонованих доступів в інформаційні системи почала зростати в геометричній прогресії (рис. 4).

Рис. 4. Несанкціонований доступ в інформаційні системи

Газети “New York Times” і “Washington Post” у липні 1992 р. опублікували подробиці звинувачень, які були висунуті проти п’яти хакерів із Нью-Йорка. Вони обвинувачувалися за 11 пунктами, зокрема за комп’ютерне шахрайство, комп’ютерне втручання, телеграфне шахрайство, перехоплення телеграм, зговір щодо знищення та крадіжки банку даних з кредитною інформацією (яку вони продали), вторгнення до систем комп’ютерних комунікацій університетських мереж. 28 січня 1989 р. ця група знищила майже всі дані у комп’ютері громадської телевізійної станції WNET (канал 13 у Нью-Йорку). Акт обвинувачення був результатом спільного розслідування окружної прокуратури, Secret Service і FBI.

Ситуація на території країн колишнього Радянського Союзу набагато складніша, ніж на Заході. Хоча комп’ютерна злочинність тут почала розвиватися пізніше, однак повна відсутність законодавчої бази для боротьби з нею створила сприятливі умови для її розвитку.

Цікавою є заява міжнародного банку “Сіті Банк” про те, що за 1994 р. було виявлено близько ста спроб електронних крадіжок із Росії. Приблизно половина з них були вдалими і спричинили збитків на десятки мільйонів доларів США.

За останніми узагальненими оперативними даними, хакери в Україні, Росії та інших країнах колишнього Радянського Союзу об’єднані в регіональні групи, мають свої електронні засоби інформації (газети, журнали, електронні дошки оголошень). Вони проводять електронні конференції, мають свій словник жаргонів, який постійно поповнюється і поширюється за допомогою комп’ютерних бюлетенів, що містять усі необхідні відомості для підвищення майстерності початківців — методики проникнення в конкретні системи і способи зламу систем захисту.

Українські, російські хакери і крекери тісно контактують зі своїми колегами з інших країн світу, співпрацюють з ними, обмінюються досвідом, широко використовуючи для цього канали глобальних телекомунікаційних мереж.

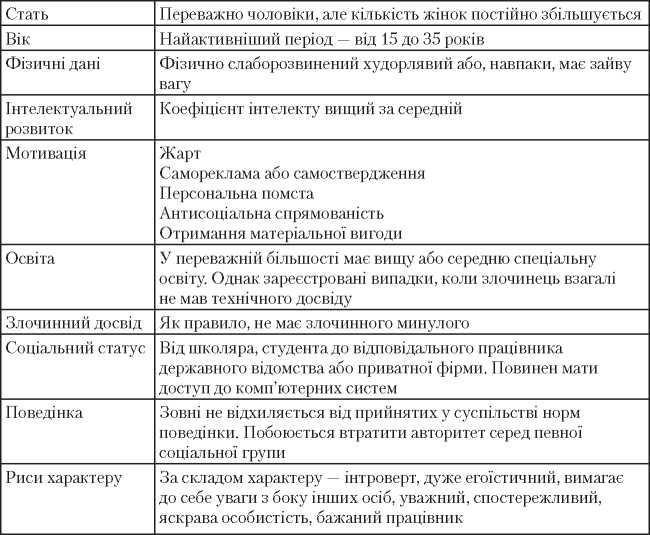

Викладене дає змогу створити узагальнену характеристику (портрет) особи комп’ютерного злочинця, який однаковою мірою стосується усіх розглянутих раніше класифікацій.

Типологія осіб, які вчинюють різні види комп’ютерних злочинів:

1. “Операційні” злочини можуть вчинювати:

• оператори ЕОМ;

• оператори периферійних пристроїв;

• оператори, які обслуговують лінії телекомунікації.

2. Злочини, основою яких є використання програмного забезпечення, вчинюють:

• особи, в яких є колекція програмного забезпечення;

• системні програмісти;

• прикладні програмісти;

• достатньо підготовлені користувачі.

3. Для апаратної частини комп’ютерних систем небезпеку становлять:

• інженери-системники;

• інженери територіальних пристроїв;

• інженери-зв’язківці;

• інженери-електронники.

4. Певну схильність до вчинення комп’ютерних злочинів мають працівники, які займаються організаційною роботою та керують:

• комп’ютерною мережею;

• операторами;

• базами даних;

• роботою з програмного забезпечення.

5. Загрозу також можуть становити:

• різного роду клерки;

• працівники служби безпеки;

• працівники, які контролюють функціонування ЕОМ.

6. Вчинити комп’ютерний злочин можуть представники інших відомств:

• працівники, які займаються сервісним обслуговуванням ЕОМ;

• працівники, які займаються ремонтом ЕОМ.

7. Вчинення злочину можливе також:

• безробітними;

• учнями старших класів і студентами;

• викладачами середніх і вищих навчальних закладів.

Дані про портрет комп’ютерного злочинця доцільно систематизувати у вигляді таблиці (табл. 2).

Отже, комп’ютерні злочинці — це особи, які здебільшого не є вихідцями з малозабезпечених верств суспільства. Навпаки, вони фахівці своєї справи, досконало знають обчислювальну техніку, віртуозно володіють програмуванням. Їхні дії розумні, хитрі, супроводжуються чудовим маскуванням, особливо у разі вчинення злочинів з метою збагачення або якщо вони мають політичний характер.

Таблиця 2

Портрет комп’ютерного злочинця

Серед комп’ютерних злочинців є представники усіх груп традиційної класифікації “білокомірцевого”, організованого і загальнокримінального злочинного світу. Вони працюють як у самих організаціях, проти яких вчинюють злочини, так і поза ними, поодинці та у групі співучасників. Зрозуміло, що провідне місце посідає організована “білокомірцева” злочинність. По-перше, діяльність мафіозних структур є частиною великомасштабного бізнесу. По-друге, із організацій, які використовують комп’ютерні системи, значно простіше і зручніше “витягувати” гроші також за допомогою комп’ютерної техніки. Нарешті, по-третє, оскільки сили безпеки і поліції використовують комп’ютерні технології для боротьби зі злочинністю, то, відповідно, щоб попередити стеження і розгадати плани правоохоронців, лідери злочинних угруповань широко використовують таку потужну зброю, як комп’ютер.

Криміналістична характеристика жертви комп’ютерного злочину. Розвиток всесвітніх інформаційних технологій має і свій негативний аспект, адже це відкрило шлях до проявів антисоціальної та злочинної поведінки у цій сфері діяльності, яка раніше взагалі не існувала. Комп’ютерні системи містять у собі нові та дуже досконалі можливості для невідомих раніше правопорушень, а також для вчинення традиційних злочинів, але нетрадиційними способами.

Слідча практика показує, що при вчиненні комп’ютерних злочинів потерпілою стороною можуть бути і юридичні, і фізичні особи. Безперечно, більша частина потерпілих — це юридичні особи (різні відомства, організації, підприємства всіх форм власності).

Згідно з даними міжнародного комітету по комп’ютерній злочинності, який займається дослідженням масштабів і видів комп’ютерних злочинів, а також правовими аспектами боротьби з цим видом злочинності, комп’ютерні злочини становлять загрозу для будь-якої організації, що має комп’ютерну техніку. За існуючими підрахунками, виведення з ладу електронно-обчислювальної системи в результаті виникнення нештатної ситуації або вчинення злочину може призвести навіть найбільший банк до повного банкрутства, руйнування та краху за чотири доби, а менше підприємство — за добу.

Що стосується фізичних осіб, то потерпілих тут значно менше. Це пов’язано з тим, що для більшості громадян, зокрема країн такого економічного рівня розвитку, як Україна, персональний комп’ютер недоступний через високу ціну. Разом з тим швидкий процес комп’ютеризації в Україні призведе незабаром до появи як потерпілої сторони від комп’ютерного злочину великої кількості фізичних осіб, що наочно видно на прикладі високорозвинених країн світу.

Сьогодні дослідники, виходячи з права власності на комп’ютерну систему, вирізняють три групи потерпілих від комп’ютерних злочинів. Відповідно до даних, узагальнених Ю. Батуріним, ці групи виглядають так:

• власники комп’ютерних систем — 79 %;

• клієнти, які користуються їх послугами, — 13 %;

• треті особи — 8 %.

Особливо треба зазначити, що для комп’ютерних злочинів характерною ознакою є їхня велика латентність. Це пояснюється тим, що потерпіла сторона, яка є власником комп’ютерної системи, досить неохоче повідомляє (якщо повідомляє взагалі) в правоохоронні органи про факти вчинення комп’ютерних злочинів. Оскільки такі потерпілі становлять переважну більшість, саме цим частково можна пояснити високий рівень латентності цих злочинів. Так, за оцінками провідних зарубіжних і вітчизняних фахівців, 90 % комп’ютерних злочинів залишаються невиявленими або про них не повідомляють правоохоронні органи з різних причин (об’єктивних і суб’єктивних), а з 10 % виявлених і зареєстрованих злочинів розкривається тільки кожне десяте (отже, тільки 1 %). Необхідно також зазначити, що компанії досить часто починають думати про безпеку лише тоді, коли стають жертвами злочину. Але навіть після вчинення щодо них злочину вони не поспішають звернутися до правоохоронних органів. Американська статистика свідчить, що надбанням гласності стають лише 5 % комп’ютерних злочинів і лише 20 % з них є предметом судового розслідування. Згідно з проведеними дослідженнями, фахівці виокремлюють такі фактори, що впливають на вирішення потерпілою стороною питання про звернення до правоохоронних органів щодо факту вчинення проти них комп’ютерного злочину:

• некомпетентність працівників правоохоронних органів у питаннях встановлення самого факту вчинення комп’ютерного злочину, не кажучи вже про механізм його розкриття і методику розслідування. Це стосується співробітників як українських, так і зарубіжних правоохоронних органів. Державні правоохоронні органи не користуються повною довірою банківських установ, телекомунікаційних компаній та інших потенційних жертв комп’ютерних злочинів;

• можливість того, що видатки на розслідування перевищать суму завданого збитку, яку можуть повернути в судовому порядку. У такому разі багато організацій намагаються вирішувати конфлікт власними силами;

• небажання банків та інших фінансово-промислових підприємств, які займаються широкою автоматизацією своїх виробничих процесів, втрачати свій авторитет у бізнесових (підприємницьких) колах, адже заява про недосконалу систему захисту (наприклад, банку) може призвести до втрати значної кількості клієнтів;

• неминучість розкриття секретів електронних систем захисту і заходів безпеки відомства чи організації, яке відбудеться під час слідства;

• можливість виявлення під час слідства особистих незаконних махінацій при здійсненні фінансово-економічних операцій;

• правова, законодавча і технічна неграмотність більшості посадових осіб у питаннях комп’ютерних злочинів;

• виявлення в ході розслідування злочину причин, які в результаті сприяли його вчиненню, можливість поставити під сумнів професійну компетентність (профпридатність) окремих посадових осіб організації-жертви, що може в подальшому спричинити негативні наслідки для цих осіб;

• у більшості випадків досить приблизне уявлення відомств та організацій про потенційну цінність інформації, яка міститься в їхніх комп’ютерних системах;

• значно легше застосування заходів дисциплінарного впливу — звільнення, переведення на менш оплачувану посаду, відмова у виплаті премій, пільгах тощо.

Незважаючи на те, яка з перелічених причин відіграла провідну роль, відмова від кримінального переслідування свідчить про нерозуміння соціальної небезпеки цих злочинних дій, що дає змогу справжнім злочинцям уникнути кримінального покарання. Все це призводить зрештою до повного розмивання межі між законними і незаконними діями.

При цьому, як показують статистичні дослідження, зареєстровані комп’ютерні злочини виявляють у такий спосіб:

• завдяки регулярним перевіркам доступу до даних службами комерційної безпеки — 31 %;

• за допомогою роботи з агентурою, а також під час здійснення оперативних заходів з перевірки заяв громадян (скарги клієнтів) — 28 %;

• випадково — 18 %;

• під час бухгалтерських ревізій — 13 %;

• у ході розслідування інших видів злочинів — 10 %.

Досить часто жертви комп’ютерних злочинів не повідомляють про виявлення ними злочинів, якщо це стосується використання сучасних технологій. Є кілька типових причин такої поведінки:

1. Можливість надто невеликих збитків порівняно з витратами коштів і часу на порушення кримінальної справи. У такому разі фірма намагається вирішити проблему за допомогою адміністративних заходів впливу.

2. Впевненість окремих фірм у тому, що розслідування виявить слабкі місця систем захисту, чим можуть скористатися інші злочинці.

3. Страх втратити імідж надійної компанії, завдати шкоду бізнесу компанії.

4. Впевненість у тому, що незнання працівниками правоохоронних органів технічних питань зашкодить порушенню кримінальної справи та її успішному розслідуванню. Крім того, в інформаційному суспільстві дедалі більше інформації зберігається у комп’ютерах, пов’язаних між собою у великі комп’ютерні мережі типу Інтернет.

Более 800 000 книг и аудиокниг! 📚

Получи 2 месяца Литрес Подписки в подарок и наслаждайся неограниченным чтением

ПОЛУЧИТЬ ПОДАРОК